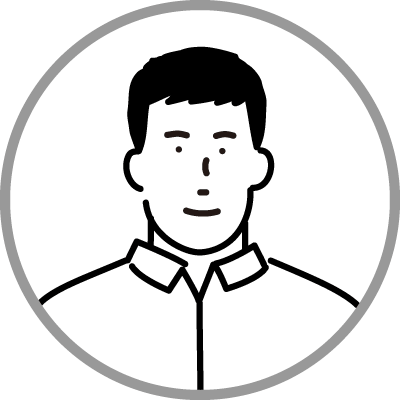

ヤフーは、2022年4月に脅威分析チーム「DCU(Digital Crime Unit)」を立ち上げました。これは、サイバー攻撃者や犯罪者のコミュニティなどをチェックして「攻撃の予兆がないか」確認したり、ハッカーの動向などの情報収集と分析を行ったりするチームです。DCUが収集した情報をCSIRT(シーサート)やSOC(ソック)チームに連携することで、高度なサイバー攻撃を検知・防御できる可能性がさらに高まります。

DCUの役割、CSIRT、SOCとどのように連携しているのか、ユーザーのみなさんに知っていただきたいことなどを聞きました。

- 目次:

- 「攻撃される前に守る」ための組織 ヤフーのDCU(Digital Crime Unit)とは

- 脅威インテリジェンスとは

- DCUの一日

- インターネットをできるだけ安心に使うためにできること

- サービスを設計するときには、あえて「悪い人の視点」ももってみる

- この1年でDCUが実現できたこと 今後の展望

- 大角 祐介(おおすみ ゆうすけ)

-

コンシューマ向けセキュリティサービスのシステム開発、セキュリティ診断(脆弱性診断)サービスの業務などに従事後、2016年入社。CISO室Yahoo Japan Corp. CSIRT(情報セキュリティ問題を専門に扱うインシデント対応チーム)に所属し、全社の脆弱性検査やインシデント対応を担っている。DCUではチームリーダーとして脅威インテリジェンス(※1)を担当。

※1 脅威インテリジェンス:

攻撃者の動機や標的、攻撃パターンを理解するために情報セキュリティの専門家が収集・分析・整理した、サイバーセキュリティに関する情報の総称

- 大芝 大(おおしば ひろし)

- 2022年7月入社。前職では、SOCサービス事業者でアナリストとして従事。セキュリティ分野には2017年ぐらいから関わっている。DCUでは脅威インテリジェンスの収集や分析、インフラ開発などを担当。

- 齊藤 大将(さいとう ひろまさ)

-

2022年の9月入社。前職ではSOCのアナリストとして、IPS(侵入防止システム)やIDS(侵入検知システム)などの機器を通じて、監視対象ネットワーク上の不審な通信を分析する業務を担当。2019年に新卒入社以来、セキュリティ分野に関わる業務に携わっている。

DCUでは大芝と同じく脅威インテリジェンスの収集や分析を担当。DCUで扱っている脅威情報を集めるためのシステム開発も担当している。

「攻撃される前に守る」ための組織 ヤフーのDCU(Digital Crime Unit)とは

大角:

これまでは、YJ-CSIRTで脅威インテリジェンス活動を行っていました。ですが、これからはセキュリティの専門会社だけでなく民間企業も脅威インテリジェンスについて自分たちでもっと力を入れて取り組んでいく必要があります。

ヤフーでも脅威インテリジェンスに特化した組織をつくりたいという思いがあり、2022年の4月にDCUを立ち上げました。

大芝:

ヤフーのSOCとCSIRTは、その関係性が「監視をする警官(SOC)と何か起きた時に対応する消防士(CSIRT)」に似ています。

今回、その関係性にさらにDCUが加わりましたが、私たちの役割は「予兆を見つける」というところになります。SOCとCSIRTの関係性にたとえるなら「ここは火事が起きそうだな」という場所を探して、実際に見回りをする警官の役割であるSOCの担当者に「ここは少し気をつけた方がいいですよ」と連絡しておくようなイメージです。

大角:

SOCとCSIRTは基本的に「攻撃が来たから守る」という役割を担っていますが、私たちDCUは、攻撃者がどういうことをしようとしているのか、どのようなツールを使っているか、どこを狙おうとしているのかなどについて調べています。

具体的には彼らが話している掲示板やコミュニティーを調べたり、彼らの攻撃の痕跡(マルウェア、IPアドレス、ドメインなど)を調べたりすることで、「攻撃される前に、攻撃者を知っておく」ための活動です。

たとえば、2021年11月後半より活動の再開が確認されている「Emotet(※2)」というマルウェアがあります。このEmotetは感染後に攻撃指令サーバーと通信するのですが、その通信先を調べてSOCと連携し、ヤフー社内でマルウェアが拡散しないようにしています。

このように、私たちが調べた情報をSOCやCSIRTの方に伝えることで、事前に攻撃を想定して防いだり、攻撃された時に守ったりできる可能性が高くなります。

※2 マルウェアEmotetの感染再拡大に関する注意喚起(一般社団法人JPCERT)

DCUの役割

・能動的な脅威分析によるインシデントの予兆把握

・犯罪インフラの特定・追跡

・事案発生時の緊急対処支援

・事案発生後の対策に関する企画・調整・立案

などを行う。

ユーザーには「安全・安心なサービス」を、社員には「安全・安心な業務環境」を提供

脅威インテリジェンスとは

大角:

サイバーセキュリティにおいて、攻撃者は日々、ターゲットとする組織の情報をあらゆる手段で収集しています。ですが、攻撃される側の組織は、自組織を狙っている攻撃者の情報を入手できていないことが多いのが実情です。

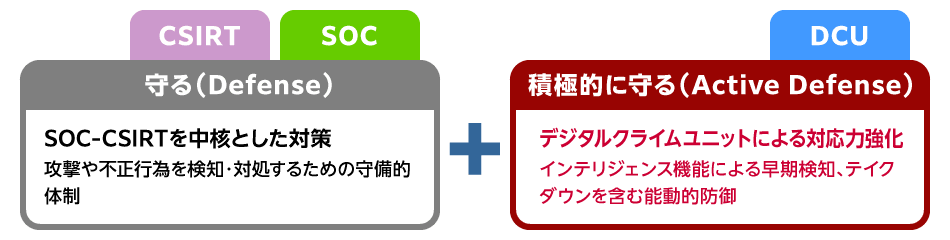

脅威インテリジェンスとは、潜在的な脅威について、攻撃者の動機、標的、攻撃パターンを理解する目的で情報セキュリティの専門家が収集・分析した、サイバーセキュリティに関する情報の総称です。

それらの情報は、自社や第三者機関の研究結果や、攻撃を受けやすい状態にしたハニーポット、SNSやダークウェブなどから得ており、その収集方法は多岐にわたります。

また、これらの脅威につながる情報を収集・分析・整理して有益な情報につなげるプロセス自体を指す場合もあります。

インフォメーション:収集したデータを整理・加工した情報

インテリジェンス:インフォメーションに対して分析・評価し、意思決定を行える分析結果を付加した情報

脅威インテリジェンスを活用するメリット

SOC(ソック):※3

脅威インテリジェンスと自社のリスクアセスメントを照らし合わせることで、インシデントが起こる前に対策できる

CSIRT:(シーサート)※4

すでにサイバー攻撃に関する情報を保有できていることで、インシデントが起きた際の調査、対応の優先順位付けなどのスピードを向上させられる

※3 SOC(ソック):

「Security Operation Center」の略で、企業のセキュリティ対応において自社の情報システムへの攻撃の監視や分析などを行う専門組織。ヤフーでは、サーバーやネットワークへの攻撃によって発生したインシデント(問題)をいち早く検知できるよう、24時間365日、ヤフーのシステムやサービスに異常がないか監視・分析を行っている。

※4 CSIRT(シーサート):

「Computer Security Incident Response Team」の略で、組織内の情報セキュリティインシデントを専門に扱うチーム。突然発生するインシデントに備えて事前に対応体制を構築し、情報セキュリティに関わる脅威情報の収集・分析や新たに発見された脆弱性の対応などを行っている。

DCUの一日

1)ニュースやSNSなどで、今起きていることを知る

何が起きているか調査するためには、世の中でいろんな人が出してくれている情報をいち早くキャッチアップすることが大切だと思っています。先ほどお話した、アングラなコミュニティーで何か新しい話題がないかもチェックしています。

また、引用や噂話ではなく1次ソースに当たること、どこからその情報を持ってきたのかを確認することがやはり一番重要だと思います。引用の際、情報が抜けていたり誤訳や誤解が生じていたりすることが多いためです。

2)気になった情報をさらに深掘りして調べる

必要な情報は社内のSOCメンバーなどに共有します。さらに、気になる情報であれば、そこから深掘りして調査してみて、今後の攻撃につながるような情報があればまた共有します。

セキュリティ関連の情報を分析している人は世の中に多くいるので、その人たちが同じ情報について、それぞれどういう見方をしているのかをまず見てみるようにしています。

どこでその情報を得たか、ソース情報を書いてくれる人もいるため、自分でもその場所にアクセスして、どういう情報が実際に共有されているのか、その書き込みをした人が他でどういうことをしているのかをさらに調べてみることもあります。

たとえば、誰がその掲示板に投稿したのか調べたり、その投稿者がほかにどういう投稿をしているのか調べたり、過去の攻撃の痕跡を掘り返したり。

また、マルウェアのコードや、犯罪者がいるようなコミュニティーの情報なども見ることが多いですね。そこでどんな情報が共有されているのかを調べて、「こういう情報が共有されているのであれば、こういうこと(攻撃)が起こるのではないか」など予想しています。

これらの情報を数珠つなぎのようにつなげていくことで、意義のある情報(インテリジェンス)をつくることができると思っています。

対応の一例

どこかの組織がサイバー攻撃を受け、顧客情報が漏えいしたことをニュースで知る

↓

収集:その組織が受けたサイバー攻撃に関する情報を収集

↓

加工:攻撃の特徴や攻撃シナリオの抽出

↓

分析:自社環境で同一の事象が発生するか判断

↓

調査:自社環境の調査

↓

対策:リスク軽減策などの実施(YJ-CSIRTと連携)

大角:

また、ヤフーで新しいサービスがリリースされたら、まず「どうやって攻撃しようかな」と考えます。たとえば、「もし、この機能を悪用するとしたら?」「この機能とこのヤフーサービスを組み合わせると攻撃されやすくなってしまうのではないか」などと想像しながらそのサービスを使い倒して、以下の2つの面から調べています。

1)ビジネスロジック

たとえば、あるサービスを使うと相手の電話番号や誕生日が見られる、などをキーポイント(手がかり)にします。

それならこのサービスで誕生日を、別のサービスで電話番号を取って…と組み合わせていくと悪いことができてしまう可能性がある、というようなことを調べています。

2)脆弱性

さらに、そのアプリの通信などを調べて、技術的に何か問題がないかも見ています。

そのサービスを普通の人だけが使うだろう、と考えることはとても危ないと考えています。悪用されてしまう可能性もあるからです。そのため、「犯罪者が使うかもしれない」という視点でもサービスを調べておくことが大切です。

インターネットをできるだけ安心に使うためにできること

齊藤:

インターネットを全体で見たとき、攻撃が飛び交っていることは間違いありません。ただ、自宅のパソコンでインターネットを使っている人の危険度と、ヤフーのようにサービスをインターネット全般に公開している会社とでは、危険度や攻撃を受ける頻度はかなり違います。もちろん後者のほうが、確実に多くの攻撃を受けます。

このように、インターネットの使い方によって、危険度や攻撃を受ける頻度やリスクは全然違うので、インターネットには危険な面もありますが、あまりおそれ過ぎないでほしいと思います。

大角:

ユーザーのみなさんがインターネットを利用するときに、一番問題なのがパスワードを使い回してしまうことです。

これまでもいろいろなところで言われていると思いますが、改めて、

パスワードの管理

・パスワードは絶対に使い回さない

・ID・パスワードはきちんと管理する

また、ユーザーのみなさんが被害に遭う脅威として、最近は偽のショッピングサイトがとても増えています。みなさんから見ると、Yahoo!ショッピングに出店されているお店と、広告などをきっかけに知ったショッピングサイトは見た目などには大きな差はないため、もしかしたら同じぐらいの信頼度に思えるかもしれません。

ですが、それはたとえば大手デパート内のお店と、どこか知らない街の路地裏にある「ちょっと怪しげなお店」くらい安全性については違いがある可能性があります。その理由は、もしかしたらその広告は、偽のショッピングサイトへ誘導するための(偽の)広告かもしれないからです。

みなさんが普通に外でショッピングするときは、そのお店の雰囲気なども見て「このお店で買っても大丈夫だろうか」と感じると思います。

ただ、ショッピングサイトの見た目はいくらでも偽装できてしまうので、その違いがインターネットでは見えにくいんですね。偽ショッピングサイトを普通の人が見分けるのは、ほぼ無理だと思います。

ヤフーをはじめ、みなさんが知っている大手のサイトは、確かにいろいろ攻撃もされるのですが、日常的に攻撃されているからこそ、攻撃を防御した経験が多いため洗練されている部分もあります。

多くの攻撃を受けることを前提として監視をして、対処もしてきた歴史があるサービスは、より信用していただきやすいのではないでしょうか。

齊藤:

インターネットを利用する上で、「何を信頼できるか」知ること、そして逆に「何が信頼できないか」勉強しアップデートしていくことは、とても大切だと思います。

みなさんがリアルな店舗で買い物をするときに、「ここは信頼できそう」「ここは信頼できなさそう」と直感的に感じるように、インターネットを利用するときにそのような判断ができるようにしていく必要があります。

そして、できればYahoo!ショッピングをはじめ、みなさんがよく知っているサービスで買い物をした方が安全です。いろいろなサイトを使わずに、大手の有名な店舗で「ここで買う」と決めておくことをおすすめします。

また、これはセキュリティ全般の考え方なのですが「誰も使っていないものよりも、より多くの人が使っているもののほうが安全」だと思います。もちろん、それらのサービスは攻撃もたくさん受けます。ですが、攻撃を受けた結果見つかった不具合や脆弱性にしっかり対応できる体制が整ってもいるため、攻撃から守るための経験値を積みながらさらに安全なサービスになっていきます。

ヤフーのように多くの人に使っていただけるサービスは、もしかしたら悪い人にも使われるかもしれないですが、このように「攻撃を受ければ受けるほど強くなっていく」というのが、私たちセキュリティ技術者の考え方です。

サービスを設計するときには、あえて「悪い人の視点」ももってみる

齊藤:

最初からサービスを悪用されることを考えても、いいアイデアは出てこないと思うので、サービス担当者はまず、ユーザーにとってどんな機能があったら便利だろうか、うれしいだろうか、というプラスの体験をしていただくことをまず優先して考えていいと思います。

ただ、サービスができてきたタイミングでは、あえてちょっと悪い人になったつもりで、「この機能をもし悪用しようと思ったらどうなる?」と考えてみたり、「過去にこういう犯罪があったから、この点には気をつける必要がある」という懸念を出し合ってみたりしてみてほしいですね。

大角:

私たちはインターネットのサービスをつくっている立場なので、インターネット上には攻撃が飛びかっていること、サービスが公開された途端に攻撃されていることを、しっかり理解しておいてほしいと思います。

そのためには、まずは「こういう攻撃が起きている」という現実を私たちDCUがレポートしてしっかり見せていけたらと思います。また、CISO室では「レッドチーム・テスト」という、社内に侵入できるか、適切な対応や防御ができるか判断するテストを実施しています。

それらの結果もしっかり伝えて、サービスの開発段階で脆弱性作り込まない設計にしていくこと、脆弱性のパッチ当ても自動化で対応することなどを啓蒙していければと考えています。

サービスを設計するときに考えてみた方がいいこと

・この機能をもし悪用しようとしたら?

・過去に起きた犯罪を想定して、気をつけた方がいいことは?

・サービスを公開したら必ず攻撃を受ける、どう守る?

この1年でDCUが実現できたこと 今後の展望

大角:この1年、私たちが調べた内容をレポートにまとめて社内に共有したり、攻撃者を定期的に監視したりしてきました。

フィッシングサイトが確認できればすぐに関連部署に連携したり、先ほどお話した「Emotet」というマルウェアについていち早くキャッチして、社内にアラートを上げてもらったりすることもできました。この組織を立ち上げたときに想像していた活動や成果はこの1年で実現できました。

齊藤:

この1年で、守りを固めるための「網の目」はかなり張れたと感じています。この網をさらに強くしていくためにも、社内の情報を集める基盤が少しずつでき始めていると思います。

今後はセキュリティリサーチャーの社外コミュニティーなどにも情報共有するなど、社外にも貢献していけたらと思っています。

大芝:

私たちが分析した内容は、今はSOCやCSIRTに連携していますが、もう少し広い範囲で誰でも見られるようにしていきたいと考えています。

また、さきほどお話した網の目の部分については、情報収集する範囲をもっと広げて、本当に網羅的に情報を集めて分析できる環境を構築していきたいですね。

大角:

今後は、グループ会社との情報共有も進めていきたいと思っています。

攻撃者にとってはどこの会社を狙うかはどうでもよく、たとえばクレジットカードを悪用する人たちは、どのサービスで使えようが構わないんですね。できればヤフーで悪用されそうになった情報を他社さんにもお伝えしたいですし、逆に、他社さんで不正に使われそうになった情報もヤフーに連携してもらえるようになっていったらと思います。

このように、まずはグループ会社全体、ゆくゆくは日本全体でサイバー攻撃への守りを固めていく必要があります。DCUの活動を通じて、これからも日本のサイバーセキュリティへ貢献していきたいと思います。

最後に、DCUの責任者、奥(おく)にも話を聞きました。

これまでの経験から、悪意あるグループは、常に我々の油断や隙をついて攻撃するため守るだけでは防ぎきれないこと、敵を知り予兆を把握、攻撃へ未然に対処することの大事さを痛感しました。

DCUは攻撃者の目線でどのような攻撃をどこから仕掛けるか、その端緒を見つけることを目的として設置されたチームです。内部に専門チームがいることで、リアルタイムでSOCやCSIRTのメンバーとも協働できる上、多くのナレッジやノウハウが蓄積され、その結果、より高い精度の脅威分析、予兆の把握ができるようになります。

1年を通じてチームとしての経験値も上がり、攻撃への対応にも貢献できていて、活動の幅を徐々に広げていくフェーズに入ってきています。次のステップとしては、国内外のセキュリティコミュニティや捜査機関などとの連携を深めつつ、「アクショナブル・インテリジェンス」(※5)を実現したいと思っています。

※5 アクショナブル・インテリジェンス:

脅威分析の結果から攻撃者や攻撃に利用されるインフラなどを見つけ、テイクダウンなどの具体的なアクションにつなげること

- 奥 隆行(おく たかゆき)

- 2021年入社。ヤフーのDCUをリードする傍ら、政策企画本部長として対外的な調整や渉外業務を担当。

前職ではサイバーセキュリティ戦略の立案やサイバーインテリジェンスを用いたサイバー犯罪捜査、国際オペレーションのコーディネータなど、セキュリティ全般を経験。